Varför AI‑agentstyrning är viktigt nu

Under de senaste månaderna har team i många organisationer förmodligen börjat använda AI‑agenter byggda via verktyg som Microsoft Copilot Studio och Azure AI Foundry. Dessa agenter automatiserar uppgifter, fattar beslut och kan själva begära åtkomst till känsliga resurser – utan mänsklig inblandning. I många organisationer har IT‑avdelningen dock nästan ingen överblick över vilka agenter som finns, vad de gör eller vilka resurser de når.

Denna brist på kontroll kallas agent sprawl: spretiga, ostrukturerade AI‑agenter som växer fram i olika delar av verksamheten. Till skillnad från “shadow IT” sker detta öppet, ofta utan tydlig styrning. Ett enskilt team kan skapa dussintals agenter för olika ändamål, och varje agent kan få unika åtkomsträttigheter med egen uppsättning risker. Utan central styrning riskerar du att kunddata exponeras, att efterlevnadspolicys kringgås eller att resurser används ineffektivt.

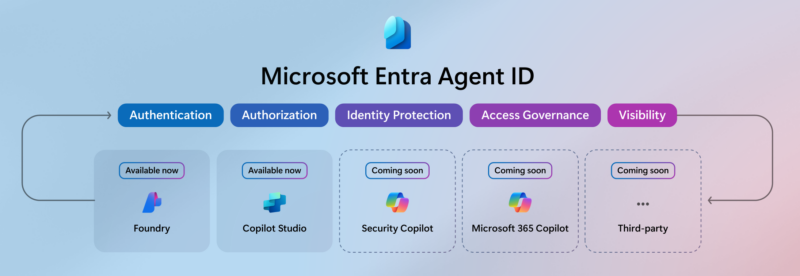

När AI blir en naturlig del i arbetsflöden över Microsoft 365, Security Copilot och tredjepartsplattformar behöver du samma identitets‑ och åtkomstkontroller för agenter som för människor – och det är precis vad Entra Agent ID erbjuder.

Vad är Microsoft Entra Agent ID?

Microsoft Entra Agent ID är ett identitets‑ och åtkomsthanteringssystem byggt specifikt för AI‑agenter. Istället för att behandla agenter som antingen enkla servicekonton eller generiska applikationer får varje agent en egen hanterad identitet i din Entra‑infrastruktur. Denna identitet gör det möjligt att autentisera, auktorisera, styra och logga deras aktiviteter på ett sätt som är anpassat för autonoma system.

Lösningen förlänger principerna från Zero Trust bortom människor till att omfatta icke‑mänskliga aktörer. Varje agent måste autentisera sig och bevisa att den har rätt att nå en specifik resurs – baserat på realtidsförhållanden och riskindikatorer, utan generella behörigheter.

Grundstrukturen i agentidentitet

Entra Agent ID bygger på flera kärnkomponenter som tillsammans hanterar hela livscykeln för en AI‑agent.

- Agent blueprint – en mall som definierar agentens logik och beteende.

- Agent identity blueprint principal – ett servicekonto som representerar mallen i din tenant och skapar faktiska agentinstanser.

- Agent identity – den faktiska körande agenten som kan begära säkerhetstoken för åtkomst.

- Agent user – en icke‑mänsklig användare som skapas när agenten behöver mänskliga funktioner (t.ex. skicka e‑post eller använda kalender).

- Agent resource – en agent eller blueprint som agerar resurs vid agent‑till‑agent‑interaktioner.

I dagsläget stöder Entra Agent ID agenter skapade via Azure AI Foundry och Copilot Studio, med utvidgningar till Microsoft 365 Copilot, Security Copilot och tredjepartsplattformar på väg.

Synlighet: Ett första steg

När du aktiverar Entra Agent ID får du automatiskt en översikt över alla agenter i organisationen i Entra admin center – ingen ytterligare konfiguration krävs. Genom att filtrera på typen Agent ID (Preview) i Enterprise Applications får du en fullständig inventering.

Denna överblick i sig är kraftfull: du kan upptäcka bortglömda eller överflödiga agenter, se vilket team som byggt vilken agent och skapa en bas för vidare styrning. Under preview‑fasen finns vissa begränsningar, till exempel går det inte ändra agenternas visningsnamn, men detta kommer att utvecklas.

Men synlighet är bara början. Den verkliga nyttan uppstår när du kombinerar den med identitetskontroller och åtkomstpolicys.

Rollbaserad styrning

Entra Agent ID introducerar tre specialiserade roller som fördelar ansvaret i organisationen:

- Agent ID Administrator – ansvarar för hela livscykeln: skapa, uppdatera, inaktivera och ta bort agenter, hantera ägare och behörigheter samt granska loggar.

- Agent ID Developer – skapar agentblueprints och serviceprincipaler, och blir automatiskt ägare till det de bygger.

- Agent Registry Administrator – hanterar metadata, samlingar och synlighetsregler i agentregistret – särskilt viktigt i organisationer med många agenter eller flera tenants.

Denna rollfördelning säkerställer tydligt ansvar och minskar behovet av att en enda person har total kontroll.

Integration i företags‑ekosystemet

Entra Agent ID fungerar tillsammans med andra Microsoft‑verktyg som redan ingår i IT‑organisationens säkerhets‑ och styrningsramverk:

Microsoft Purview – tillämpning av dataskydds‑ och efterlevnadspolicys på agenter, inklusive DLP och känslighetsnivåer.

Security Copilot – inkluderar agenter som hjälper till att optimera Entra‑policys och övervaka risker i realtid.

Entra ID Governance – gör att agenter kan ingå i åtkomstpaket, automatiserade flöden och regelbundna granskningsprocesser.

Vad som kommer härnäst

Microsoft utvecklar Entra Agent ID i två parallella spår:

- För utvecklare – inbyggda säkerhetskontroller som kräver least privilege‑tillstånd och stöd för multi‑tenant‑scenarion.

- För identitets‑ och säkerhetsansvariga – ännu mer detaljerade Conditional Access‑policys, automatiserad agent‑livscykelhantering och utökade loggar för compliance och incidentanalys.

Under de kommande månaderna kommer även stöd för agenter i Security Copilot, Microsoft 365 Copilot och tredjepartsplattformar att lanseras – vilket samlar all agentstyrning under en gemensam plattform.

Kom igång

Logga in i Microsoft Entra admin center och filtrera Enterprise applications på Agent ID (Preview) – ingen konfiguration krävs.

Utse en Agent ID Administrator som ansvarar för att kartlägga agenter och deras åtkomster.

Om ni redan använder Conditional Access‑policys för användare – skapa motsvarande för agenter och börja konservativt för att undvika onödig åtkomst.

Granska regelbundet inloggningsloggar för att se om policys triggas och justera vid behov.

Vill du ha hjälp att komma igång med AI‑styrning eller lära dig mer om hur ert företag kan använda Microsofts agent‑funktioner?

Kontakta någon av våra konsulter på Precio Fishbone.